3 fonti comuni di attacco informatico e 1 soluzione efficace

Indipendentemente dal fatto che tu stia navigando online per lavoro, scuola o per un po' di navigazione insensata, l'adozione di solo una manciata di misure di sicurezza può ridurre notevolmente la tua esposizione alle minacce informatiche.

Indipendentemente dal fatto che tu stia navigando online per lavoro, scuola o per un po' di navigazione insensata, l'adozione di solo una manciata di misure di sicurezza può ridurre notevolmente la tua esposizione alle minacce informatiche.

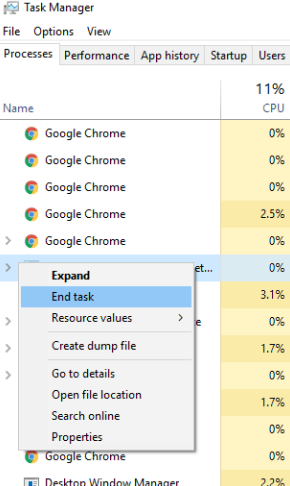

avast cleanup service disco alto

In effetti, questa è la sfida di vivere in un mondo connesso e la sicurezza di Internet è il nome del gioco.

3 fonti comuni di attacco informatico

Di seguito scoprirai informazioni su alcuni dei modi comuni in cui gli hacker accedono alle tue informazioni personali. Scoprirai anche un'importante misura di sicurezza per prevenire gli attacchi informatici.

1. E-mail di spam

Lo sapevate 94% di malware viene consegnato tramite e-mail? Naturalmente, è facile respingere ed eliminare e-mail da truffe evidenti, come un'eredità non reclamata o notizie da un principe in un paese lontano. Ma altre tattiche di posta elettronica spam non sono così chiare. Sapere come ordinare le email legittime da quelle potenzialmente pericolose non è solo utile, ma potrebbe anche tenere i tuoi dati personali fuori dalle mani degli hacker.

Se non riconosci l'indirizzo e-mail del mittente, pensaci due volte prima di fare clic su qualsiasi collegamento o aprire un allegato per evitare malware o schemi di phishing. Queste semplici azioni possono fornire ai criminali informatici l'accesso al tuo disco rigido, dove sono in grado di sottrarre e trasmettere i dati che raccolgono al miglior offerente. Possono persino rendere inutilizzabile il tuo laptop o computer desktop.

Leggi anche: Come aprire il tipo NAT su PC e cambiarlo

2. Reti Wi-Fi non protette

Un cambio di scenario, come la biblioteca locale o un bar del centro, potrebbe essere un bel modo per aumentare la produttività, ma l'utilizzo di una rete Wi-Fi non protetta potrebbe potenzialmente causare problemi. Per evitare che le tue informazioni personali vengano compromesse, utilizza solo connessioni Wi-Fi protette che richiedono una password.

Le reti prive di convalida della password e connessioni dati crittografate potrebbero lasciare le tue informazioni personali esposte e pronte per essere prese. Ad esempio, i criminali informatici sono noti per aver portato a termine i cosiddetti attacchi man-in-the-middle , o MITM, in cui l'attaccante trasmette segretamente e possibilmente altera le comunicazioni tra due parti che credono di comunicare direttamente tra loro.

3. Acquisti in linea

Prima di concederti il lusso del prossimo gadget, prenditi un minuto per verificare la sicurezza del sito Web su cui ti trovi, prima di inserire i dati personali o della carta di credito. Qualsiasi sito che richieda dati sensibili dovrebbe iniziare con 'https' - non 'http' - e visualizzare l'icona di un lucchetto per una prova di sicurezza visibile.

Quasi l'80% di tutti i siti web utilizzare il protocollo predefinito https . E mentre la maggior parte dei siti Web utilizza la crittografia per impedire a qualcuno di provare ad 'ascoltare' la tua transazione, un numero significativo non sta facendo abbastanza per garantire che i ladri non accedano alle tue informazioni.

In effetti, i ladri di identità a volte creano siti Web imitatori, che possono sembrare un vero affare ma hanno alcuni segni rivelatori. Non sei sicuro che un determinato sito Web sia sicuro? Quindi ricontrolla l'URL. Ha senso l'indirizzo web? Se prevedi di trovarti su un sito Web di marca, cerca errori di ortografia e variazioni dispari degli URL.

La soluzione? Installa un firewall per salvaguardare la tua identità

Da phishing, malware e spyware alle violazioni dei dati e alle connessioni Wi-Fi non protette, i criminali informatici hanno una varietà di modi per scoprire e rubare le tue informazioni personali. Tuttavia, puoi impedire che ciò accada aggiungendo un roadblock: a firewall per applicazioni web o WAF.

avast che mangia cpu

Quindi, cos'è esattamente il firewall delle applicazioni Web? Per cominciare, si comporta più o meno come un gatekeeper cercando di vedere se il traffico in entrata è legittimo, nel qual caso il firewall lo consentirà. Il traffico che non supera il test viene bloccato, aiutando a salvare il tuo sistema da un potenziale attaccante.

Per coloro che desiderano salvaguardare al meglio i propri dispositivi, rivolgersi a SiteLock per una varietà di soluzioni di firewall per applicazioni Web in un pacchetto completo per una sicurezza avanzata.

Altro da noi: Come eliminare definitivamente i messaggi di Facebook da entrambi i lati

Segui questi suggerimenti per rimanere protetto online

Che tu stia acquistando regali, controllando la posta elettronica o semplicemente lavorando da casa, tendiamo a trascorrere buona parte del nostro tempo online. Per tenere a bada gli hacker, fai attenzione a questi e ad altri attacchi informatici comuni per salvaguardare le tue informazioni personali e finanziarie.